scapy 사용시에는 반드시 IDA를 관리자 권한으로 실행할 것

오류 발견

처음 오류는

WinPcap을 설치하지 않았다고 해서 설치하려는데 다음과 같은 오류 발생

이를 찾아보니까 Windows 10부터 지원하지 않는다고 공식 사이트에서 나와있어서 최신 Npcap을 설치 하고 실행해보니 다음과 같이 오류 발생

이 오류는 winpcap이 설치되어 있지 않다고 나와 있는데 (winpcap is not installed) Npcap이 제대로 설치가 안되었거나 무슨 문제가 있는 것이 분명하다고 생각했고 천천히 와이어샤크 Windows ARM 버전용으로 설치를 진행하였다. (MAC OS apple silicon, windows 11)

Npcap의 최신 버전인 1.79버전이 아닌 1.78이 자동으로 설치되도록 나와있어서 1.78로 설치를 진행함

이후에도 같은 에러가 나타남

문제 원인

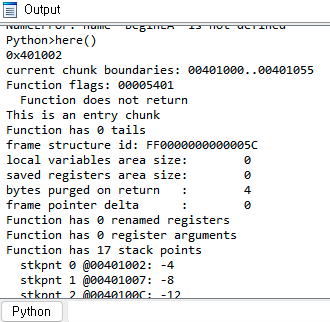

문제의 원인은 IDA와 NPCAP이 아닌 Python에 문제가 있었다.

https://bugs.python.org/issue41100

Issue 41100: Support macOS 11 and Apple Silicon Macs - Python tracker

Issue41100 Created on 2020-06-24 11:51 by ronaldoussoren, last changed 2022-04-11 14:59 by admin. This issue is now closed. File name Uploaded Description Edit build.log harlantc, 2021-04-15 15:38 build log for ARM M1 Big Sur URL Status Linked Edit PR 2111

bugs.python.org

위 사이트에서 해당 오류를 확인해 볼 수 있는데 요약하자면

애플 실리콘 아키텍처에서 3.10, 3.9, 3.8 버전의 파이썬을 사용하면 라이브러리를 제대로 가져오지 못하는 문제가 발생(컴파일 오류 였다.)

즉 파이썬을 3.11 이상인 최신버전을 이용하면 해결이 되는 문제였다.

따로 윈도우 데스크탑에서 똑같은 환경으로 테스트 해보니 정상 작동이 되었다.

그럼 애플 실리콘 윈도우에선 안되는 걸까?

해결 방법

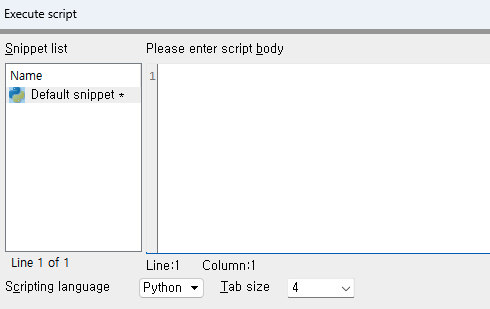

IDA Pro 7.6버전은 공식적으로 3.9.0~1 버전까지만 지원된다.

1. IDA Pro 7.6은 3.9.1까지만 지원하여 파이썬 버전을 올릴 수 없으니 IDA Pro 버전을 올리면 된다. IDA Pro 올리면 자연스레 Python도 최신 버전을 설치하게 된다.

2. 그냥 인텔 아키텍처 사용 -> 너무 간단하지만 확실하다

3. 공유? 라이브러리 설정 <- 이부분은 저도 잘 모르겠습니다. 1번과 2번으로 원만한 합의 보시길..

추가적으로 해결 방법이 존재하신다면 피드백 주시면 감사하겠습니다.

'악성코드 분석' 카테고리의 다른 글

| IDA Python - socket, whois 모듈 예제 (0) | 2024.05.19 |

|---|---|

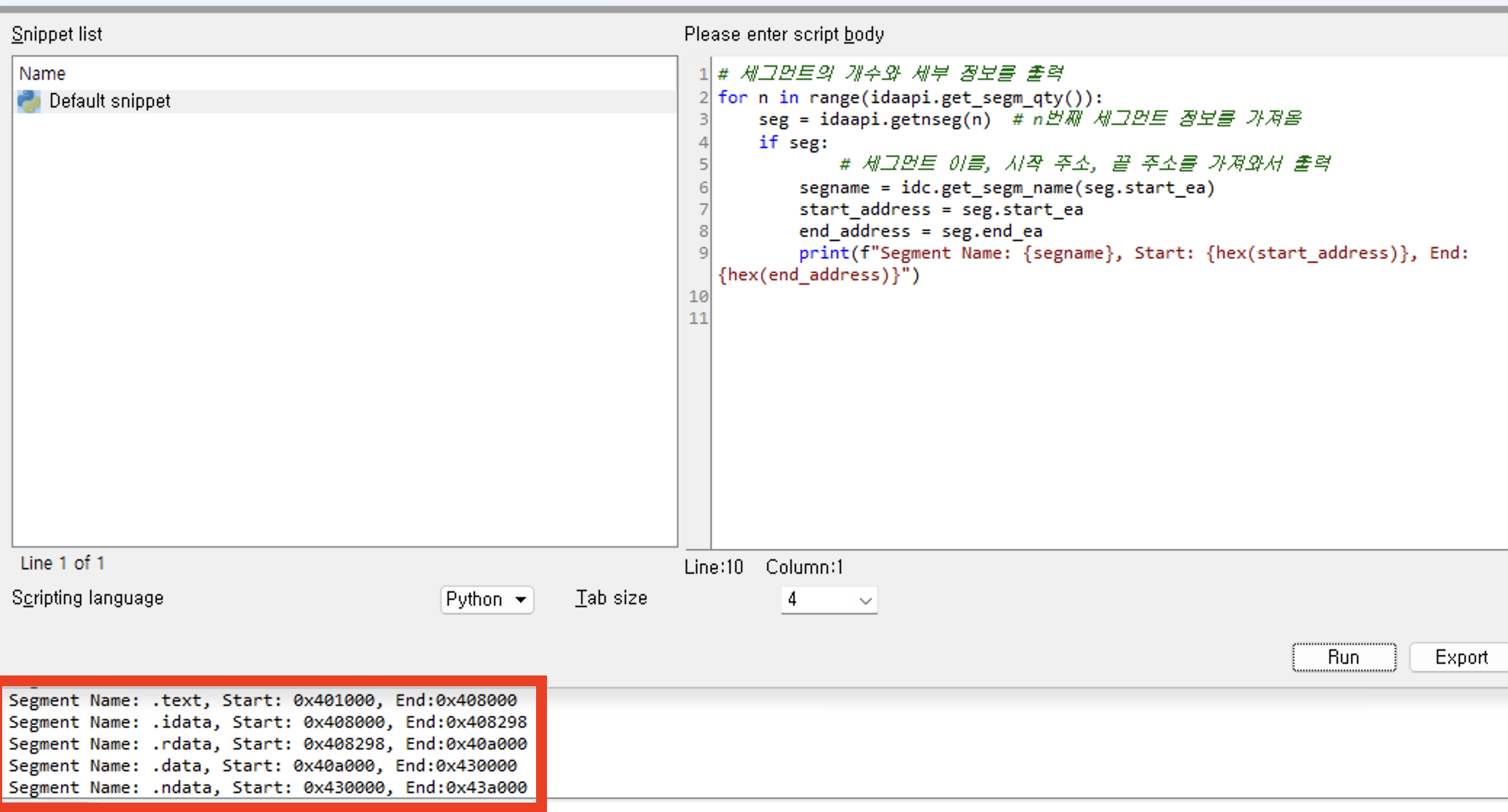

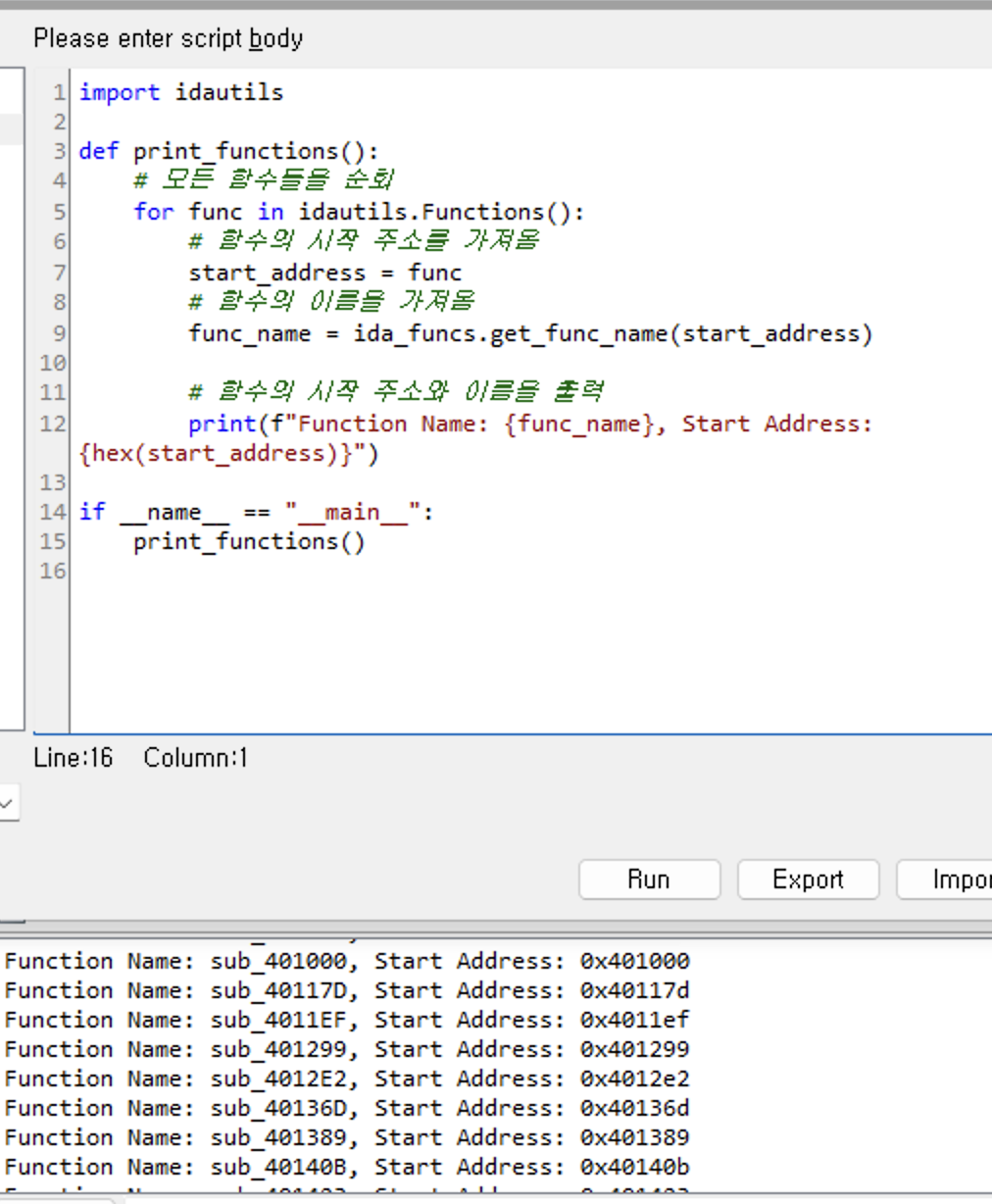

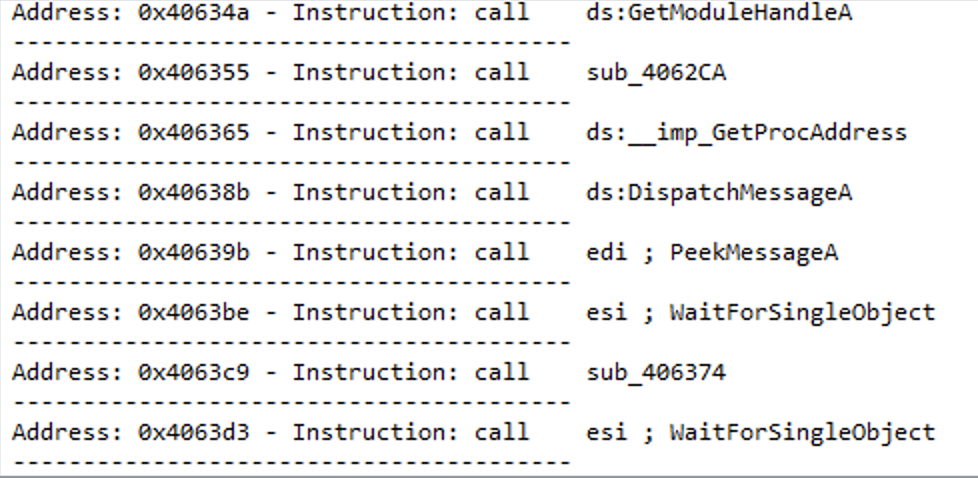

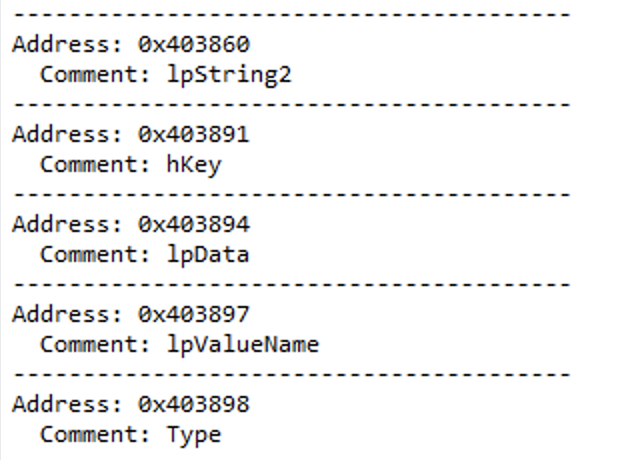

| IDA pro 7.6 - Python(3.9) api 실제 사용 간단 예제 모음 2024ver (0) | 2024.05.15 |

| IDA Python API 모듈 정리 + 사용법 (python 3.9 ver) (0) | 2024.05.12 |

| IDA Pro 7.6 플러그인 설치 방법 - Python3.9(IDA Python) (0) | 2024.05.06 |

| Androxgh0st 악성코드와 관련된 알려진 침해 지표 보고서(2024.01.16) -요약 및 정리- (0) | 2024.05.03 |